Toegangsproblemen oplossen bij conditional access policies

Lees hier hoe je toegangsproblemen door conditional access policies kunt oplossen.

Onze app logt in via het Secure application model. Dat stelt ons in staat om geautomatiseerd in te loggen en daarbij ons te houden aan de security guidelines die Microsoft stelt. Om te mogen inloggen moeten we elke 30 dagen de MFA verversen.

In jullie tenant is echter een conditional access policy aanwezig die onze geautomatiseerde login pogingen tegen gaat. Dit houdt in dat onze app niet of sporadisch werkt. Om te zorgen dat alles blijft werken stellen we een aanpassing voor.

We stellen voor de conditional access policy aan te passen en het IP van ons backend toe te voegen als trusted location. En vervolgens deze trusted location toe te voegen aan de whitelist van de policy. Op deze manier blijven alle checks draaien.

De twee Ip’s dat als trusted location opgegeven kan worden zijn:

- 95.217.146.238

- 136.243.149.95

How TO

Navigeer naar:

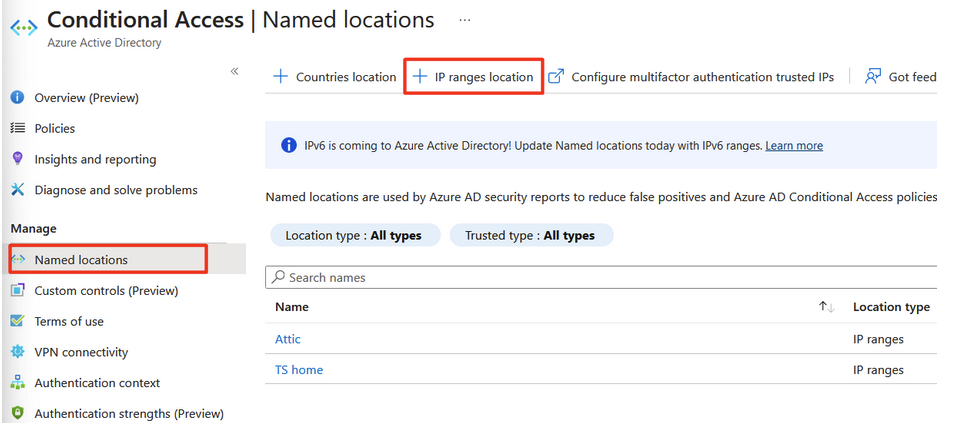

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ConditionalAccessBlade/NamedLocations

Klik op IP ranges locations

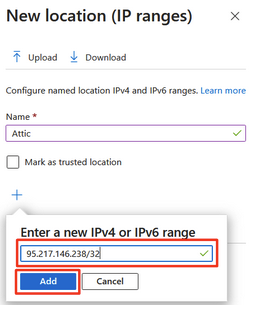

Voeg als naam toe: "Attic"

Druk vervolgens op het + teken en voeg het volgende IP toe: "95.217.146.238/32”.

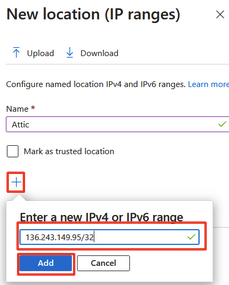

Druk nogmaals op het + teken en voeg het volgende IP toe: "136.243.149.95/32".

Druk op Add

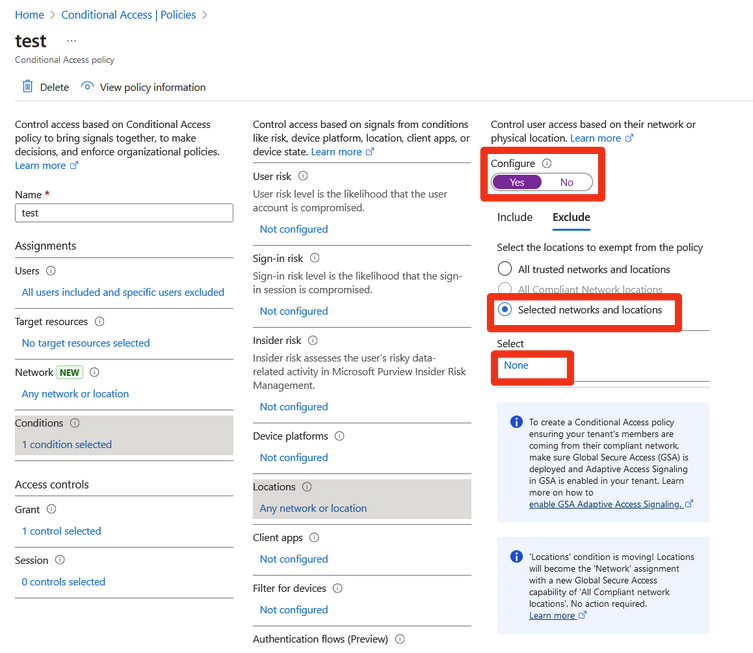

Navigeer vervolgens naar de policies:

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ConditionalAccessBlade/Policies

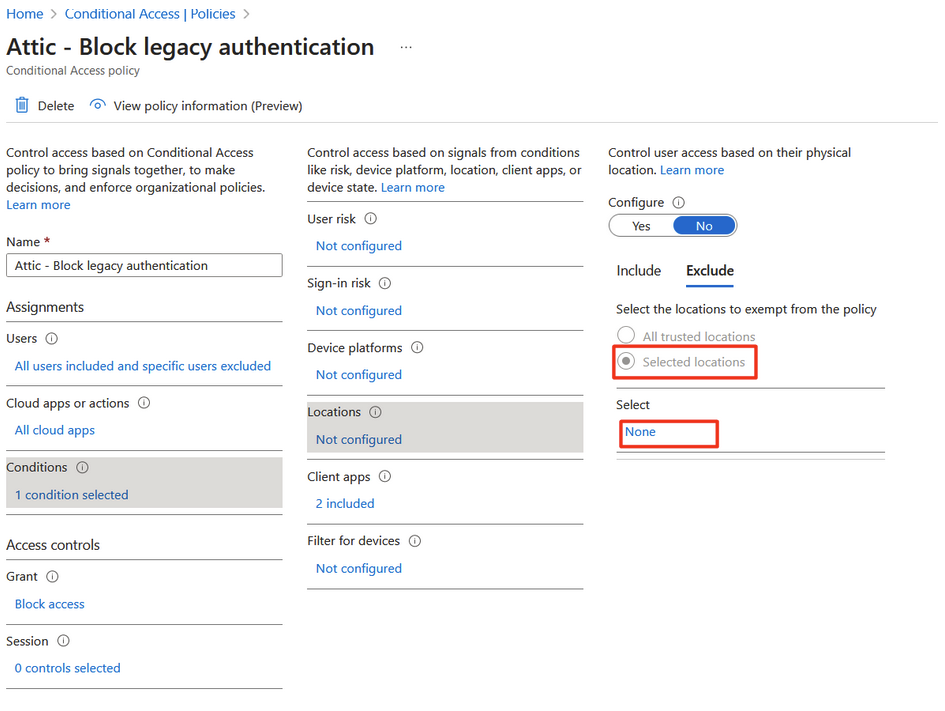

Selecteer de policy/policies die de login tegengaan en maak de volgende aanpassingen:

Klik op Conditions > Locations > Exclude

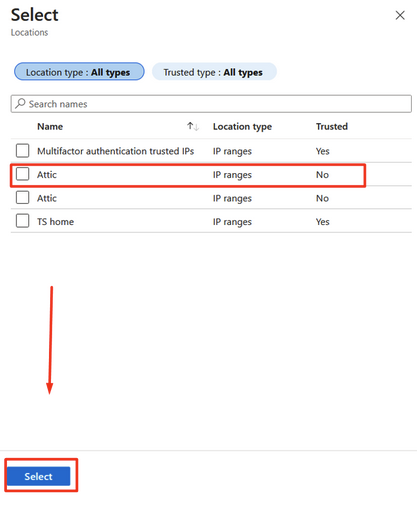

Selecteer vervolgens Selected locations > None

Voeg de "Attic" locatie toe en druk op Select

Herhaal deze stappen voor elke policy die de login van de Attic app tegen gaat.

In dit artikel staat beschreven hoe je kunt zien welke CA-policies de toegang blokkeren